Botnet by zároveň bylo možné ovládat na dálku. V případě úspěšného zneužití lze každé infikované zařízení použít k dalším kyberútokům, využít systémové prostředky k těžbě kryptoměn nebo útočit na další cíle uvnitř i vně organizace.

Ohrožené jsou linuxové systémy s alespoň jedním z následujících produktů:

- TerraMaster TOS (TerraMaster Operating System), známý výrobce zařízení pro ukládání dat

- Zend Framework, populární balíčky knihoven používané pro vytváření webových aplikací

- Liferay Portal, open-source řešení pro vývoj webových portálů

Check Point zatím vysledoval 185 infikovaných systémů. Detekováno bylo také více než 380 útočných pokusů, kterým Check Point zabránil. Více než 27 % pokusů o útok bylo v USA. Další útoky byly například ve Velké Británii, Itálii, Nizozemsku a Německu. Nejčastějším terčem útoků jsou zatím finanční a vládní organizace.

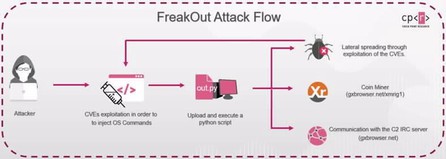

Infekční řetězec

- Útok začíná instalací malwaru s využitím tří zranitelností: CVE‑2020-28188, CVE‑2021‑3007 a CVE‑2020‑7961.

- Útočník poté nahraje a spustí na napadených zařízeních skript Python.

- Následně nainstaluje XMRig, nechvalně známý kryptominer.

- Útok se dále šíří uvnitř sítě s využitím dostupných zranitelností.

Aktualizace a záplaty

Check Point upozorňuje, že je nutné opravit zranitelné frameworky TerraMaster TOS, Zend Framework a Liferay Portal. Aby se zabránilo podobným útokům, je důležité také implementovat síťová bezpečnostní řešení, jako je IPS, a řešení pro zabezpečení koncových bodů.

„Odhalili jsme kampaň zaměřenou na konkrétní uživatele systému Linux. Za útoky stojí velmi zkušený a nebezpečný kyberzločinec, takže je nutné brát hrozbu vážně. Znovu se tak ukazuje důležitost průběžných oprav a aktualizací. Ubezpečte se, že zranitelné frameworky máte správně záplatované,“ říká Pavel Krejčí, Security Engineer v kyberbezpečnostní společnosti Check Point.

Více informací najdete v analýze na webu společnosti Check Point.