Začátek přednášky byl věnován tomu, proč vůbec šifrovat. Tomáš konstatoval: „Protože to psali na Rootu“ a poděkoval publiku za pozornost. Přednáška samozřejmě pokračovala dále a postupně Tomáš vysvětlil, že šifrování je potřeba nejen na webech, kde se uživatelé přihlašují, ale všude. Důvodem je třeba cenzura, sledování uživatelů (třeba ze strany zaměstnavatele) nebo různé útoky, které pozměňují přenášená nešifrovaná data.

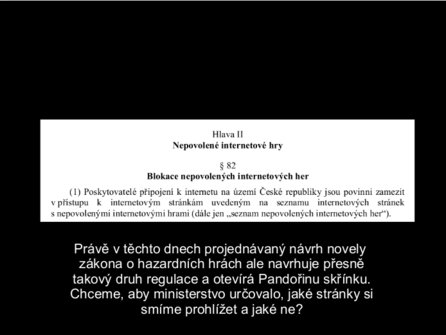

Cenzura není jen záležitostí Ruska

Cenzura není jen záležitostí Ruska

Šifrování pomohlo třeba proti zákazu jedné ze stránek na ruské Wikipedii – aby cenzoři mohli zakázat jedinou stránku, tak by museli zamezit přístupu k celé Wikipedii, což už není tak snadné rozhodnutí. Ruští cenzoři žádali Wikipedii, aby šifrování vypnula. Ale kvůli tomu, že Wikipedia používá technologii HSTS, to udělat nemohli, ani kdyby chtěli.

HTTP Strict Transport Security (HSTS) je opatření na straně webového serveru. Ten posílá speciální hlavičku říkající prohlížečům, že se po definovanou dobu smí k serveru přistupovat jen šifrovaně. Pokud k němu tak přistupovat nelze, prohlížeč přístup vůbec neumožní.

Tomáš také zmínil, že šifrování není jenom kvůli utajení informací a proti cenzuře, ale také kvůli bezpečnosti. „Ve známé kauze HackingTeamu se v plné nahotě ukázalo, jak se infikují počítače oběti malwarem – útočný kód se vkládá po cestě do jinak zcela legitimních webových stránek fungujících na nešifrovaném HTTP, když je oběť navštíví.“ Hacking Team používal pro útok převážně zranitelnosti v Adobe Flash Playeru. Podle Tomáše jej není třeba aktualizovat, ale rovnou odstranit.

Jediným řešením je podle Tomáše podpora pouze HTTPS ze strany prohlížečů. „Řešením by bylo, kdyby prohlížeče používaly jen HTTPS. Chrome dnes zvýrazňuje weby, které mají na HTTPS slabý certifikát. Paradoxně ale neoznačuje weby, které nemají vůbec žádné zabezpečení. Zřejmě je to ale jen otázka času.“

Přednáška dále pokračovala o chybách v SSL. Známý HeartBleed umožňoval získat části paměti serveru (třeba i privátní klíč). Kromě opravy tedy bylo potřeba vyměnit certifikáty i klíče. Další chyba postihovala systémy Windows, konkrétně SSL implementaci SChannel, která dovolovala vzdálené spouštění kódu. POODLE se pak týkal SSL protokolu přímo (konkrétně SSL 3.0). A jako poslední chybu Tomáš zmínil Logjam. Ten využíval zranitelností v implementacích výměny klíčů (Diffie-Hellman). Kromě objevených chyb byla během přednášky i řeč o slabém hešovém algoritmu SHA-1 a slabé šifrovací sadě RC4.

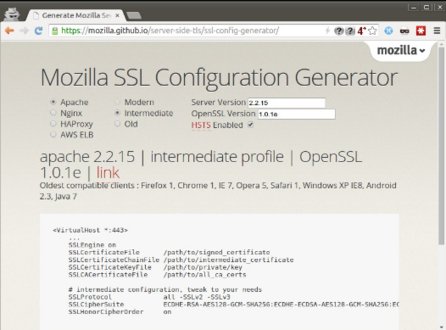

Jak tedy šifrování na webovém serveru správně nastavit? Tomáš pro analýzu aktuální situace doporučuje online nástroj ssllabs.com od Qualys. Pro vygenerování konfiguračních souborů, které poskytnou rozumnou kompatibilitu a úroveň šifrování pak Mozilla SSL Configurator Generator.

Generátor konfigurace od Mozilly

Generátor konfigurace od Mozilly

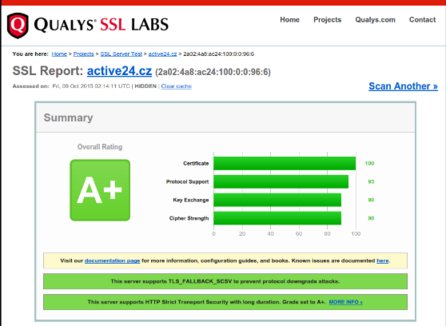

I když je ale vše nastaveno správně (a web v testu získal A), tak komunikaci lze napadnout pomocí techniky SSL Stripping. „Když zadáme adresu do prohlížeče, obvykle neuvádíme protokol a prohlížeč tedy použije HTTP. Na HTTPS nás přesměruje až následná odpověď serveru, kterou útočník může zachytit a modifikovat.“ Řešením je HSTS – web se bude načítat rovnou přes HTTPS. Prohlížeč si takovou informaci zapamatuje a pokud nastavíte dobu pamatování aspoň na půl roku, tak od SSL Labs získáte A+.

Hodnocení A+ v testu od SSL Labs

Hodnocení A+ v testu od SSL Labs

Poté přišla řada na dopady zavedení HTTPS na SEO. U Googlu si web mírně polepší, u Seznamu na chvíli mírně pohorší, ale na začátku příštího roku by se měla situace zlepšit i u druhého jmenovaného vyhledávače. Zavedení HTTPS má nepřímo také pozitivní vliv na rychlost webu - rychlejší protokol HTTP/2 totiž funguje ve všech prohlížečích jen na HTTPS.

HTTPS zdarma a pro všechny si dává za cíl projekt Let's Encrypt, který byl spuštěn před rokem. K dispozici budou nejen doménové certifikáty zdarma (v neomezeném počtu, i pro komerční využití), ale také nástroje výrazně usnadňující jejich získávání a obnovování. Kořenové certifikáty Let's Encrypt jsou již považovány za důvěryhodné, veřejná dostupnost služeb se plánuje na třetí týden v listopadu.