Na Fakultě informačních technologií ČVUT se dnes konala konference Internet a Technologie 14.2 pořádaná sdružením CZ.NIC. Konference byla přenášena formu videostreamu, brzy bude na stránce konference k dispozici videozáznam a jednotlivé prezentace. Živá reportáž vznikala i v tomto článku.

Měření výkonu síťových karet

Poté, co pronesl obvyklé úvodní slovo Ondřej Filip a organizační záležitosti vysvětlil Vilém Sládek, zahájil první přednášku Ondřej Surý. Přednáška byla zaměřena na měření výkonu síťových karet. Výkon závisí jak na samotném hardwaru (a firmwaru) karty, tak na výkonu operačního systému a jeho interakci s kartou.

Mezi různými systémy (jejich jádry) jsou poměrně velké rozdíly a například IPv6 na Linuxu nemá zrovna moc dobré výsledky. Co se týká získaných výsledků: budou zveřejněny v příštím roce společně s metodikou.

Reverzování NFC platebních karet

Bojíte se používat bezkontaktní platební karty? Panuje kolem nich spousta polopravd a mýtů (patří mezi ně například kolize více karet), na pravou míru se je snažil uvést Ondrej Mikle. Ale co hlavně: vysvětlil, jak lze aktivně a pasivně získávat údaje o transakcích, které části dat mají veřejnou specifikaci a které jsou naopak utajeny (a které si každý vydavatel karet řeší po svém).

Ondrej Mikle a reverzování bezkontaktních karet

Ondrej Mikle a reverzování bezkontaktních karet

Pro zajímavost: u karet VISA se platba provádí na základě posloupnosti pouhých tří instrukcí (a používá se pre-shared symetrický klíč), Mastercard používá osm instrukcí (a asymetrický klíč RSA). VISA posílá informace o dvou částkách (autorizované a „jiné“, která je vyšší). Zranitelnost spočívá hlavně v downgradu na mód MSD (přenos magnetického proužku), kdy lze relativně snadno nasimulovat kartu a alespoň jednou s ní zaplatit.

Vývoj počtu napadnutelných routerů s chybou rom-0

Tomáš Hlaváček se vrátil k tématu, které „cloumalo“ internetovým světem před několika měsíci: vážné zranitelnosti velkého množství domácích routerů. Od té doby došlo ve většině států k poklesu počtu napadnutelných routerů, a to zejména tam, kde jich bylo nejvíc – tedy například v Thajsku nebo Kolumbii (tam zřejmě zasáhli dominantní ISP a poskytnuté routery opravili či vyměnili).

Jak klesl (nebo stoupl) počet zranitelných routerů?

Jak klesl (nebo stoupl) počet zranitelných routerů?

V českém prostředí klesl počet zranitelných routerů přibližně na polovinu původního počtu, klesal zejména v prvním měsíci od zjištění problému. Aktuálně je v Česku asi 3000 takových routerů. Podrobné statistiky jsou k dispozici na adrese report.rom-0.cz.

Knot DNS Resolver

Vzpomínáte si na rozhovor s Ondřejem Surým? V něm se objevila zajímavá informace o přípravách vývoje cachujícího DNS resolveru. A nyní už se tento resolver začíná stávat realitou. Ovšem zatímco autoritativní server Knot DNS se již běžně využívá v praxi (nejen v Česku, ale například u správce dánské národní domény nebo na úrovni RIPE NCC), resolver je zatím v plenkách, takže si na jeho ostré nasazení ještě chvilku počkáme – i když už je k dispozici první funkční implementace.

Ondřej Surý hovoří o Knot DNS Resolveru

Ondřej Surý hovoří o Knot DNS Resolveru

Má samozřejmě otevřené zdrojové kódy (které si můžete stáhnout), bude podporovat všechny moderní standardy a podobně jako Knot DNS výrazně cílí na výkon. Používá knihovnu z Knot DNS, vlastní alokátor paměti a kromě jiného umí hledat servery s nejnižší latencí. Přestože se původně hledal název pro resolver, nakonec se ukázalo, že je vhodnější nekomplikovat situaci a použít prosté označení Knot DNS Resolver.

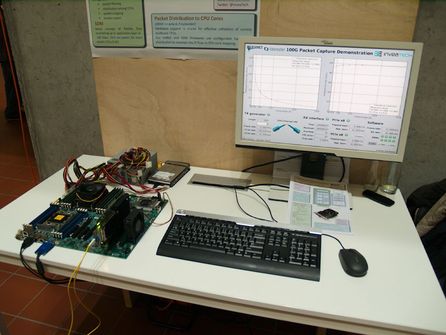

Doprovodný program: FPGA akcelerátor pro monitorování 100Gb sítí

V předsálí bylo možné si prohlédnout přímo v akci akcelerátor pro monitorování stogigabitových ethernetových sítí. Využívá se v něm akcelerační karta s rozhraním CFP2 LR4, data se posílají po sběrnici PCI Express do osmi paměťových bufferů a zpracovávají osmi procesorovými jádry.

Blok přednášek o projektu Turris

Po přestávce začal čtyřpřednáškový blok o projektu Turris. Zahájil ho Bedřich Košata a shrnul to nejpodstatnější, co se okolo routeru a celého projektu odehrálo v roce 2014 – například ohledně distribuce (pro zajímavost 14 uživatelů si router aktivovalo tentýž den, co obdrželi pozvánku; medián byl 11 dnů, průměr 19 dnů), využití (denně se přenese 6 TB dat), pokusů o útoky, informací o aktualizacích, analýzy síťového provozu atd.

Turris kromě jiného pasivně měří rychlost připojení. Medián se aktuálně pohybuje okolo 22 Mb/s.

Na tento přehled navázal Jan Čermák s informacemi o tom, co a jak se v Turrisu sbírá a zpracovává. Data z logů, nástroje uCollect a z firewallu jdou přes API (autentizace čipem ATSHA) do databáze, kde zůstávají 10 dní a pak se anonymizovaná ukládají do archivu a generují se z nich globální a uživatelské statistiky.

Posluchači v sále na konferenci IT14.2

Posluchači v sále na konferenci IT14.2

Zpracování pro bezpečnostní účely je založeno na tvorbě „greylistu“, hledání známých vzorců a ohodnocnování zákeřnosti chování. Do budoucna se chystají další metody analýzy (založené na podobnosti útočníků), automatizace některých úkonů (např. upozorňování na nové toky) nebo nové sondy pro uCollect.

Projekt Turris poskytl už řadu zajímavých výstupů, pohovořil o nich Pavel Bašta. Zejména lze dobře pozorovat charaktery útoků - například fungování botnetů, manipulace s počítači (vypínání aktualizace antivirových programů apod.), využívání backdoorů pro těžbu kryptoměn, manipulace ISP se síťovým provozem (např. přesměrovávání na vlastní SMTP servery) atd.

O budoucnosti projektu hovořili všichni tři přednášející a více do hloubky pak samostatně Ondřej Filip. Z hlediska zpracování získaných date se plánuje rozšíření seznamu sledovaných botnetů, získávání a porovnávání informací z dalších zdrojů, případně také identifikace napadených webů a na přání uživatele záznam přenášených dat.

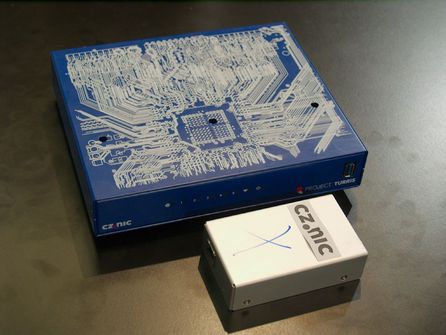

Nově se chystá k distribuci Turris 1.1 (zřejmě poslední; verze 1.2 už asi nebude) s podporou USB 3.0, miniPCIe pro 3G karty, SIM slotem přímo na desce a vylepšeným chlazením. Další novinkou je Small Modem for Router Turris (SMRT), umožňující snadno připojit Turris k ADSL2+ a VDSL linkám. Úspěšně se rozjíždí spolupráce s firmou Comcast a s významnými osobnostmi internetového světa.

Turris 1.1 (kryt je z limitované pětikusové série) a SMRT

Turris 1.1 (kryt je z limitované pětikusové série) a SMRT

Protože je o router Turris velký zájem (nejen v ČR, ale i jinde ve světě), vznikla myšlenka odlehčené verze: Turris Lite. Mělo by se využít komunitní financování (crowdfunding), výroba na základě objednávek předem, v prodeji by měla být samostatná deska (využití i pro výuku síťování). Hardwarová výbava by byla omezenější než u dnešního Turrisu, u operačního systému Turris OS by nebyla povinná bezpečnostní analýza.

Prodejní cena routeru by měla pouze pokrývat výrobní náklady (tedy žádný zisk) a pohybovala by se okolo 100 dolarů. Prototyp se plánuje na druhou půlku roku 2015, už dnes se lze v případě zájmu registrovat a sledovat vývoj událostí. V plánu pro systém Turris OS jsou různé zajímavé funkce, jako rodičovský zámek, podpora Internetu věcí, sledování přenosu dat pro jednotlivá zařízení (s možností omezování), případně i „antivirová brána“. Probíhá diskuse s výrobci alarmů s cílem vytvořit zabezpečovací systém Turris Alarm.

TurriSoutěž aneb Ukažte, co umí jen Váš Turris

Turris neznamená jen router, který zapnete a používáte. Turris je otevřená platforma, takže ho lze vylepšovat po hardwarové i softwarové stránce. Po obědě vítězové soutěže představili svá vylepšení tohoto routeru. Jan Fíla implementoval například DVB-T nahrávač a streamovač, odečítání údajů z elektroměru nebo měření teploty.

Automatizace domácnosti s pomocí routeru Turris

Automatizace domácnosti s pomocí routeru Turris

O problematice DVB-T v Linuxu (a tedy i v linuxovém systému Turris OS) si můžete přečíst články Vladislava Konopíka, například jak řešit selhání detekce tuneru nebo jak snadno streamovat.

Jan Horáček se rozhodl si automatizovat domácnost a namísto úprav Turrisu jako takového (po HW stránce) si navrhl externí „krabičky“, zkonstruoval detektor pohybu atd. Zaměřil se na zabezpečení domu a jeho ozvučení, například pomocí internetových rádií. To vše s velmi nízkými náklady.

Ondřej Caletka má rád přesný čas a proto kromě jiného vytvořil Turrisem řízené hodiny. Lze použít v prakticky libovolné elektrické hodiny (využívající Lavetův krokový motor) a hardwarový interface má za cíl především oddělení hodin od Turrisu (aby nebyl router ohrožen napěťovými nebo proudovými špičkami apod.). Vytvoření softwaru v Pythonu už je v podstatě hračka; problém je jen perzistentní uložení stavu ručiček (i při nekorektním ukončení). Hodiny mohou kromě běžné funkce také charakterem chodu indikovat různé stavy, například výpadek internetového připojení.

Novinky v projektu BIRD

Ondřej Filip představil novinky v projektu známého routovacího démonu BIRD. Nová verze 1.5.0 obsahuje mj. redesignovaný protokol OSPF a bude poslední verzí řady 1.x. Budoucí verze 2.x (jde o experimentální větev) má jako hlavní cíl integraci IPv4 a IPv6. Nová verze pro ostrý provoz bude zřejmě označena jako 3.x a přijde ve třetím čtvrtletí 2015. Chystá se také vnější komunikace protokolem XMPP (Jabber).

BIRD je aktuálně nasazen ve většině peeringových center na světě (zejména v těch největších). Využívá se i pro různá další nasazení, například CDN, routery u ISP, embedded systémy nebo sítě velkých firem. Programy podpory slouží k financování nejen vývoje démona BIRD, ale i dalších projektů v laboratořích CZ.NIC.

Technické vychytávky v datovém centru

První přednášku v dalším bloku měl Zdeněk Brůna, který navázal na svoji dřívější prezentaci ohledně připravovaného stěhování datového centra. Po úspěšném přestěhování mohl hovořit o technických novinkách: napájení a jeho zálohování (UPS, diesel včetně způsobu zásobování naftou), hasicím systému a hasebním plynu, chlazení (se systémem studené uličky) či ostraze objektu včetně biometrické identifikace osob.

Přestěhováno, můžeme se chlubit vychytávkami

Přestěhováno, můžeme se chlubit vychytávkami

Zajímavosti z oblasti nových doménových koncovek

O nových doménových koncovkách pohovořil Petr Komárek a ukázal, že některé domény zaznamenávají poměrně velký zájem. Zajímavostí je drtivý úspěch domény .xyz, s velký odstupem následuje doména .berlin. Je to ale dáno strategií pro tuto TLD, kdy jsou domény například přidávány "jako bonus" k jiným doménám. V Česku zaznamenává největší zájem koncovky .guru, .bio a .email. Bez zajímavosti nejsou ani aukce nových TLD (soukromé i pořádané organizací ICANN), kde se zajímavé domény draží až za miliony dolarů.

Rok 2014 nejen ve znamení projektu FENIX

Vzpomínáte si na odhalení názvu projektu FENIX? Martin Semrád nejprve ve stručnosti představil aktuální situaci v českém peeringovém centrum NIX.CZ a pak už se věnoval právě zmíněnému projektu, jenž je reakcí na nepříjemné DDoS útoky na mnoho cílů v ČR vedené ze zahraničí. FENIX je „klub“ bezpečných sítí plnících organizační a technická kritéria pro efektivní ochranu proti útokům (mj. až možností ostrovního provozu).

Martin Semrád představuje novinky v projektu FENIX

Martin Semrád představuje novinky v projektu FENIX

Podpora FENIXu se projevuje i v politice NIX.CZ pro rok 2015 - aby byla účast snazší hlavně pro menší sítě. Dalšími novinkami peeringového centra jsou například masivnější nasazování stogigabitových portů, nové switche (řešící nedostatek portů u starších switchů a již zmíněnou podporu 100 Gb/s) nebo intenzivnější zahraniční spolupráce (partnerství, mentoring, účast na různých akcích, připojování zahraničních sítí, převzetí slovenského uzlu SITELiX).

Workshop: NETCONF a YANG

Tentokrát byl na konferenci IT jen jediný workshop a byl zaměřen na protokol NETCONF a jazyk YANG, jenž je s tímto protokolem nedílně spjat. Organizátoři předem připravili diskový obraz pro virtualizační nástroj VirtualBox, aby si každý mohl snadno a rychle zprovoznit prostředí, kde je k dispozici vše potřebné (tedy hlavně knihovna libnetconf a na ní založená sada nástrojů Netopeer).

Před rokem byla na konferenci IT13.2 teoretická přednáška Radka Krejčího o této problematice. Workshop lze tedy považovat za jakési praktické pokračování, i když rok je samozřejmě hodně dlouhá doba.

Rok služby Skener webu a projekt OWASP

Bezplatná služba Skener webu už funguje rok a Zuzana Duračinská vysvětlila, k čemu je dobrá: jak pro uživatele, tak pro provozovatele, tedy CZ.NIC, resp. jeho CSIRT.CZ. Za rok se otestovalo 130 webů a bylo nalezeno cca 1600 zranitelností různé úrovně. Mezi chybami se objevují problémy s autentizací, cross-site scripting, chybná konfigurace, neaktualizované programy atd.

Zuzana Duračinská a její přednáška o službě Skener webu a o projektu OWASP

Zuzana Duračinská a její přednáška o službě Skener webu a o projektu OWASP

Výsledky se nejen poskytují zadavatelům testů, ale využívají se i osvětě, školení, tvorbě doporučení apod. Se službou Skener webu souvisí i projekt OWASP, jenž se pro službu využívá. CSIRT.CZ tomuto projektu přispívá překladem informací do češtiny, čímž umožňuje českým správcům webů lépe pochopit záležitosti okolo zranitelností.

Letem světem datových úložišť a praktická ukázka vlastního mraku (ownCloud)

Jste z akademické sféry a chcete využít datová úložiště organizace CESNET? Michal Strnad vysvětlil, jak na to. Je to jednoduché a úložiště můžete využít k přístupu hned několika způsoby (FTP, rsync, SSH...). Úložiště má různě rychlé vrstvy a přesuny starších dat na pomalejší vrstvu jsou určeny migračními politikami.

Michal Strnad hovoří o datových úložištích

Michal Strnad hovoří o datových úložištích

CESNET od února 2014 poskytuje obdobným způsobem také úložiště na platfomě ownCloud s možností webového přístupu a synchronizace na desktopech i mobilních zařízeních. Další poskytovanou službou akademické sítě (vhodnou pro posílání velkých souborů) je FileSender.

Projekt Fondu rozvoje CESNET – podpora IPv6 pro Sauron

Sauron je řešení pro DHCP a DNS s webovým rozhraním, ukládající data do databáze a umožňující export konfigurace pro ISC DHCP a ISC BIND. Nevýhodou je, že neumí IPv6. Na ZČU v Plzni to zprvu řešili samostatnou správou IPv6 v souborech, což ale bylo neúnosné.

Konference byla snímána kamerami a streamována

Konference byla snímána kamerami a streamována

Proto byl s podporou Fondu rozvoje CESNET zahájen projekt implementace podpory IPv6 do Sauronu - a právě o něm hovořil Aleš Padrta ve své přednášce. Součástí změn v Sauronu byly i drobnější úpravy a opravy. Upravená verze již běží na ZČU, o zařazení do upstreamu se nyní diskutuje v komunitě.

Užitočne zraniteľné servery

Zranitelné servery obvykle přinášejí problémy - tedy až na jednu výjimkou, a to jsou honeypoty, tedy speciální servery určené k tomu, aby se útočník „chytil na lep“. Katarína Ďurechová ukázala některé softwary, které lze k tomuto účelu použít - například Honeywall, Dionaea, Kippo, Artillery nebo Glastopf. Ke každému poskytla nějaké reálné výsledky záchytu z nasazení v praxi.

I zranitelné servery mohou být užitečné...

I zranitelné servery mohou být užitečné...

Organizace konference a celkové zhodnocení

Po organizační stránce konference navázala na ty předchozí (IT14, IT13.2 atd.), jak v celkovém pojetí, tak z hlediska úrovně, které nelze nic vytknout. O účastníky (přihlásilo se jich 211, což je rekordní počet) bylo skvěle postaráno, hladem a žízní rozhodně nestrádali, nedostatkem prostoru pro setkávání ani internetové konektivity také ne. Mimochodem byly letos k dispozici dvě WiFi sítě: jedna klasická (IPv4 a IPv6) a druhá čistě s IPv6. Každý si tak mohl velmi snadno – pouhým výběrem sítě – vyzkoušet, co všechno a jak kvalitně mu s tímto protokolem poběží.

Zajímavostí konference Internet a Technologie je její „putovní“ lokalizace. Už se konala na řadě různých míst (kromě jiného na půdě Národní technické knihovny, MFF UK nebo smíchovského pivovaru) a téměř pokaždé je to tedy „nové“ a z pohledu celé řady jednotlivých konferencí pestré. Můžeme se proto už nyní těšit, jaké zajímavé místo organizátoři zvolí pro příští jarní konání konference, tedy pro IT15.